收集&分析

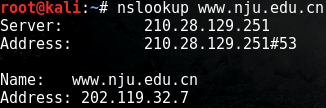

nslookup

简介

nslookup可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解释,主要用来诊断域名系统基础结构的信息。

收集

使用命令:

nslookup www.nju.edu.cn

分析

得知域名www.nju.edu.cn对应的IP地址为202.119.32.7。

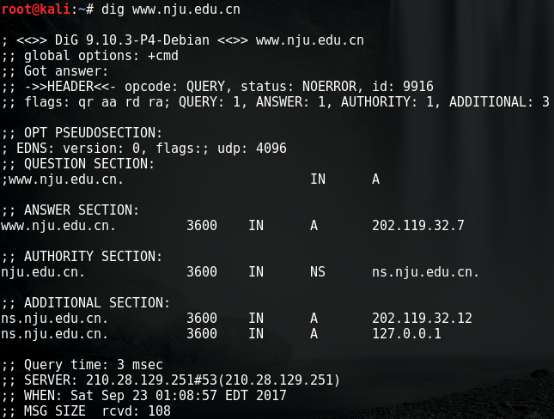

dig

简介

Dig是一个在类UNIX命令行模式下查询DNS包括NS记录、A记录、MX记录等相关信息的工具。

收集

使用命令:

dig www.nju.edu.cn

分析

证实ns.nju.edu.cn的DNS确实为202.119.32.7

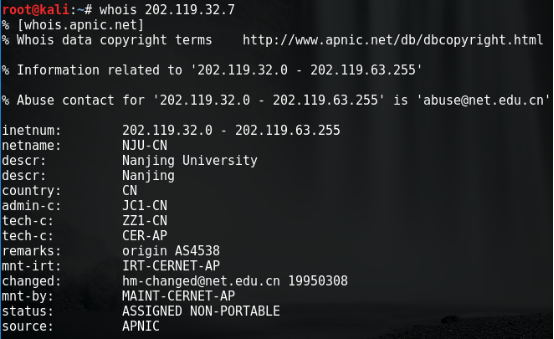

whois

简介

whois是用来查询域名的IP以及所有者等信息的传输协议,是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库。

收集

使用命令:

whois 202.119.32.7

从APNIC数据库中得到以下信息:

分析

从中我们可以看出

1.nju.edu.cn的DNS域是202.119.32.0 - 202.119.63.255

2.注册人信息

| 姓名 | 邮箱 | 电话 | 传真 |

|---|---|---|---|

| Chen Junliang | chenjl@nju.edu.cn | +86-25-3317822 | +86-25-3302728 |

| Zhen Zhixiang | niczheng@nju.edu.cn | +86-25-3317822 | +86-25-3302728 |

简介

对于普通的用户而言,Google是一个强大的搜索引擎;而对于黑客而言,则可能是一款绝佳的黑客工具。正因为google的检索能力强大,黑客可以构造特殊的关键字语法,使用Google搜索互联网上的相关隐私信息。通过Google,黑客甚至可以在几秒种内黑掉一个网站。这种利用Google搜索相关信息并进行入侵的过程就叫做Google Hack。

下面介绍一些常用的所谓“谷歌黑客语法”:

intext: 把网页中的正文内容中的某个字符做为搜索条件.

例如在google里输入:intext:杭电.将返回所有在网页正文部分包含”杭电”的网页

allintext:使用方法和intext类似.

intitle: 搜索网页标题中是否有我们所要找的字符.

例如搜索:intitle:杭电.将返回所有网页标题中包含”杭电”的网页.同理allintitle:也同intitle类似.

cache: 搜索google里关于某些内容的缓存,有时候往往能找到一些好东西.

define: 搜索某个词的定义,例如搜索:define:杭电,将返回关于“杭电”的定义.

filetype: 搜索制定类型的文件,例如:filetype:doc.将返回所有以doc结尾的文件URL.

info: 查找指定站点的一些基本信息.

inurl: 搜索我们指定的字符是否存在于URL中.

例如输入:inurl:admin,将返回N个类似于这样的连接:http://xxx/admin,

常用于查找通用漏洞、注入点、管理员登录的URL

allinurl:也同inurl类似,可指定多个字符.

linkurl: 例如搜索:inurl:hdu.edu.cn可以返回所有和hdu.edu.cn做了链接的URL.

site: 搜索指定域名,如site:hdu.edu.cn.将返回所有和hdu.edu.cn有关的URL.

还有一些*作符:

+ 把google可能忽略的字列如查询范围

- 把某个字忽略

~ 同意词

. 单一的通配符

* 通配符,可代表多个字母

“” 精确查询

实际操作时需根据情况组合使用,下面列举些常用的:

intext:to parent directory

inurl:upload.php

intitle:powered by xxx

index of/upload

Filetype:txt

inurl:robots.txt

index of /passwd

site:xxx.com filetype:mdb|ini|php|asp|jsp

收集

比如使用google搜索NJU在领英上的数据就可以用:

site:linkedin.com inurl:pub -inurl:dir "at NJU" "Current"

或者使用:

site:nju.edu.cn intext:管理|后台|登录|用户名|密码|验证码|系统|账号|后台管理|后台登录

分析

尝试过在领英上查找DNS申请人,果然没有……只是收集DNS和端口信息,而不社工的话暂时没有有价值的信息。

可登陆的DNS可作为下一步端口、系统探测重点。

SHODAN

简介

全球最早的开放式网络空间应该非shodan莫属,也是目前最为知名的一个网络空间搜索引擎。Shodan于2009年诞生,每个月Shodan都会在大约5亿个服务器上日夜不停地搜集信息,shodan主要是针对服务器、网络摄像头、交换机、路由器等网络基础设备做扫描。

收集

使用Shodan搜索nju.edu.cn后我们得到:

查看Detail后我们得到:

| DNS | ip端口 | 握手方式 | 服务 | 详细信息 |

|---|---|---|---|---|

| 210.28.136.42 | 22 | TCP | OPENSSH | SSH-2.0-OpenSSH_6.6.1 KEY type : ssh-rsa KEY : AAAAB3NzaC1yc2EAAAADAQABAAABAQDDk/ FA7aZq9AmTSnuyfSinru1SEz+gIS7MOwM3DAJTUVpw CEqw1QxbedfLXmhjEwAYiwD9EzytwSk1KSGCmFsdzOd+t/ +NSECsk2CRyYqqZtw4qrYMVTMS50wjaTuJhYB1a2rzuEF lGUMva2obpIZDfjZKWhOc8MiTl2PYHR 7mby3gTN0hbBFEnSd/eayOgYmDejld 85TNrNsolEqkDOa+TrhpOABlDf96PE5Mc2HjKrn7fSJ 1kSI8RA4FJJYNCaUqrIWYxN1mQqklos6R c8TS//VLyah00yffX2bsl4AgWXuRAm8IQDW1gD1vy L5isRn0kTwDbs4zaIP8RE33KHsP Fingerprint : 4f:0f:27:67:e3:f4:f7:0b:89:69:da:43:99:95:6e:24 |

| 80 | TCP | Apache httpd | Server : Apache/2.4.25 (Unix) PHP/7.1.6 | |

| 3306 | TCP | MySQL | ||

| 5901 | TCP | VNC | RFB 003.008 | |

| 210.28.132.140 | 22 | TCP | SSH | SSH-2.0-OpenSSH_7.2p2 Ubuntu-4ubuntu2.2 KEY type : ssh-rsa KEY :AAAAB3NzaC1yc2EAAAADAQABAAABAQDBiN Ql6LyRXPWTs0/e7l26J+qT1ygblypSuXlM/OtqPWqI Crpf/IlrTI6fl9klQUMOWn+oOJd6wS3Dg 1ayS4TKSjbVBnEW2i1aKilcuQHm+7uardnkQ/uDVGN8 UAjOtX1i10Q8vIYgxp4mqvJs6h6Xfgv+SZMwA hNj7OxMkYaecCOTWU81VpEXQ1mVTrZj3rRqq+UO bYe28pDsZzrrNc+Mpc+ZBiYem1Tgp8p Wp/RKLqozSviWzWWqqesa3YiuyF/TSKLXIQvFmyiLN/9E zQa9oGqBNCbw9SvCt7GOTR7Fxt4 kNFs+/quDGk/AYDwFvNkiXXGZGEgZI30xvj951V7H Fingerprint :d6:62:b2:0d:b4:2b:0e:42:dc:87:7d:05:83:07:31:73 |

| 25 | TCP | Postfix smtpd | ||

| 81 | TCP | Apache httpd | ||

| 110 | TCP | POP3 | ||

| 143 | TCP | IMAP | ||

| 443 | TCP | HTTPS | 404 NOT FOUND | |

| 587 | TCP | Postfix smtpd | ||

| 993 | TCP | IMAP_SSL | 含有SSL Certificate | |

| 995 | TCP | POP3-SSL | 含有SSL Certificate | |

| 6379 | TCP | REDIS | ||

| 9000 | TCP | HTTP-CHECK | ||

| 9001 | TCP | https-simple-new | ||

| 9200 | TCP | Elastic | ||

| 27017 | TCP | MongoDB | system : ubuntu1404 | |

| 219.219.114.117 | 80 | TCP | Sun ONE Web Server | version : 6.1 |

| 8080 | TCP | Apache Tomcat/Coyote JSP engine | version : 1.1 |

分析

1.除了网页段常开的80端口,210.28.136.42和210.28.132.140均开放了SSH端口,并且在Shodan上有ssh版本号和rsa秘钥可在之后的渗透测试中尝试SSH连接。

2.其中210.28.132.140的版本号系统确定为Ubuntu1404,版本较老,可能存在漏洞。

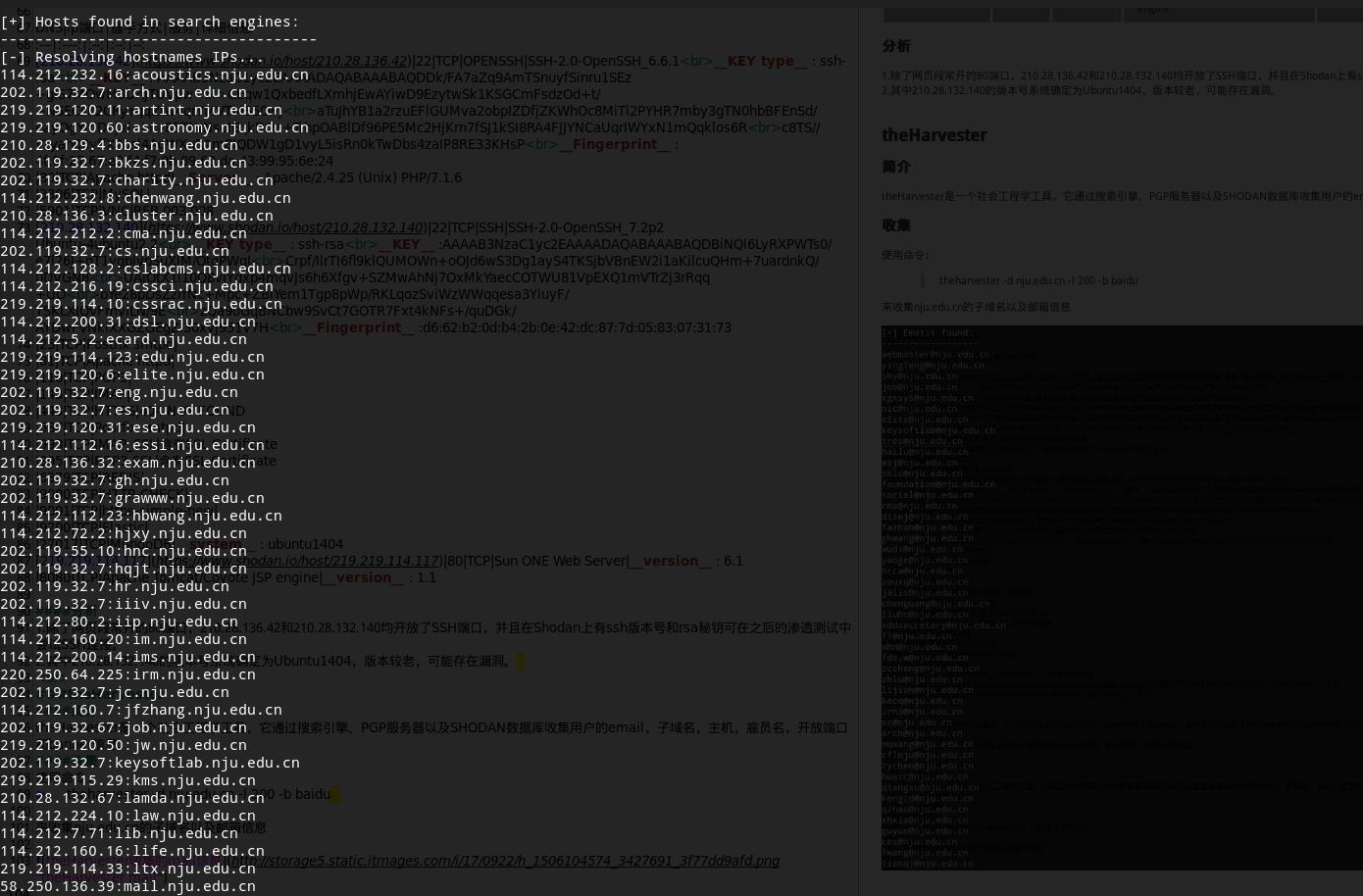

theHarvester

简介

theHarvester是一个社会工程学工具,它通过搜索引擎、PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息。

收集

使用命令:

theharvester -d nju.edu.cn -l 200 -b baidu

来收集nju.edu.cn的子域名以及邮箱信息

分析

引起兴趣的是webmaster@nju.edu.cn,从命名看来这似乎是一个管理员邮箱。后续可以尝试从向邮箱投递邮件来作为渗透切入点。

RECON-NG

简介

Recon-ng是一个python的开源框架,它的接口类似metasploit,但是不是用来利用漏洞或生成meterpreter session或shell。它用来web侦查和信息收集。它支持类似auxiliary和exploit模块的web侦查和信息收集

收集

感觉RECON-NG就是把各大搜索方式集成了一下,搜索域名端口不如用Nmap探测,再加上我的翻墙工具用的是SS,采用SOCK5,而recon-NG好像只支持SOCK4,外加bingAPI没有找到,所以略过使用RECON-NG的收集分析。

Nmap

简介

Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的 网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个 主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些 主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息), 它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。

收集

使用Nmap命令,根据已得到的DNS域来搜索常见的漏洞端口的开放状况

namp -p 21(PORT) 202.119.32-63.0-255(NJU DNS域) --open(只输出状态为开放的结果) -oX /home/XXX.xml(输出结果到xml文件)

其中常见的漏洞端口有:

| 端口号 | 服务 |

|---|---|

| 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | Domain |

| 110 | POP3 |

| 1433 | ms-sql-s |

| 1521 | Oracle数据库 |

扫描完成后,将xml文件转为html文件:

xsltproc xxx.xml -o xxx.html

分析

使用Nmap对常见漏洞端口扫描后,发现:

- 1.开放21,22,23端口的DNS较多,怀疑为服务器默认开启(详见附录)

- 2.只有202.119.55.10(南京大学-约翰斯·霍普金斯大学中美文化研究中心)开放了SMTP端口,可作为下一步的突破点

- 3.202.119.32.6 ,202.119.32.12, 202.119.32.112三个DNS开启了domain服务,可能存在域漏洞

- 4.202.119.55.10这个DNS还开启了POP3【真的不是靶机么……

- 5.202.119.47.72,202.119.47.95,202.119.47.120开启了ms-sql-s端口

- 6.202.119.47.23,202.119.47.94开启了Oracle数据库端口

由于202.119.55.10的特殊性,又对其进行了系统探测:nmap -O 202.119.55.10

结果为Microsoft Windows Server 2012 R2

总结

收集信息

- 1.NJU的IP地址段为202.119.32.0 - 202.119.63.255

- 2.域名信息在whois收集分析中

- 3.服务器操作系统主要由OpenBSD4.0(www.nju.edu.cm ),Ubuntu1404,windowsServer2002,windowsServer2000等构成

- 4.服务器主要漏洞的开放端口,及其软件服务信息见 附件文件

- 5.通过google搜索发现南大防火墙由 新华三集团 负责建设,在查询新华三官网后发现只有一款防火墙,为 H3C SecPath F1000-A-G 防火墙

- 6.敏捷网络协助南京大学打造高体验校园网络中提到交换机为:

南京大学的网络核心采用的华为敏捷交换机S12700支持双模转发

内容分析

- 1.在Shodan中存在两个DNS地址的SSH秘钥,可尝试SSH登录

- 2.Nmap结果中存在一个DNS地址同时开启了SMAT,POP3服务,并且存在网站,可重点尝试渗入

- 3.Nmap搜索到大量存在开放的ssh,telnet端口,在后续可以尝试借助Hydra暴力破解或撞库猜解

- 4.各大网站(包括教务)都采用明文传递密码,并且测试后并无限制频率、次数,甚至不需要header就可以请求。结合探测到Oracle,ms-sql数据库,可能存在注入、暴破、撞库等危险

- 5.有一些账户密码均为学号,学生信息有泄露风险

- 6.存在较老版本windows server,可能存在ms017等漏洞

Comments | NOTHING